Control total del tráfico en AKS: del perímetro al pod

La imagen muestra la evolución de las brújulas a lo largo de la historia: a la izquierda, la brújula china de la dinastía Han, utilizada originalmente para la adivinación y el feng shui, no para la navegación; en el centro, la brújula seca europea de los siglos XII al XV, ya orientada a la exploración marítima y la expansión geográfica; y a la derecha, un GPS moderno de montañero, símbolo de la navegación precisa y digital actual.

De un objeto místico a una herramienta científica, la brújula refleja cómo el ser humano pasó de buscar el destino a trazarlo con exactitud.

Introducción

En una arquitectura cloud-native empresarial, controlar cómo circula el tráfico dentro y fuera del clúster Kubernetes no es solo un reto técnico, sino una necesidad estratégica de seguridad, trazabilidad y gobernanza.

En Azure Kubernetes Service (AKS), el tráfico se divide en dos grandes flujos:

-

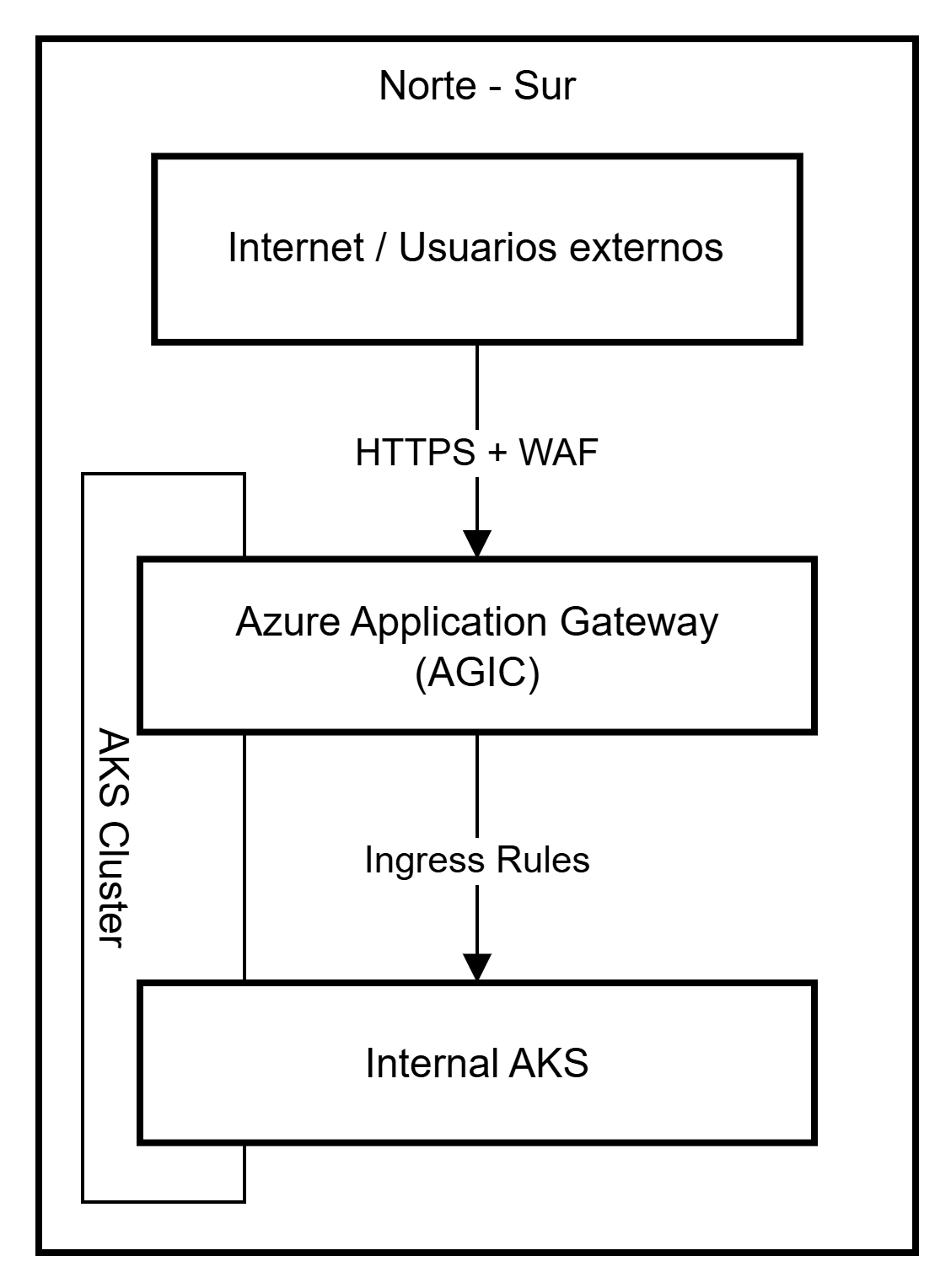

Norte–Sur (North–South): tráfico entre Internet y el clúster.

-

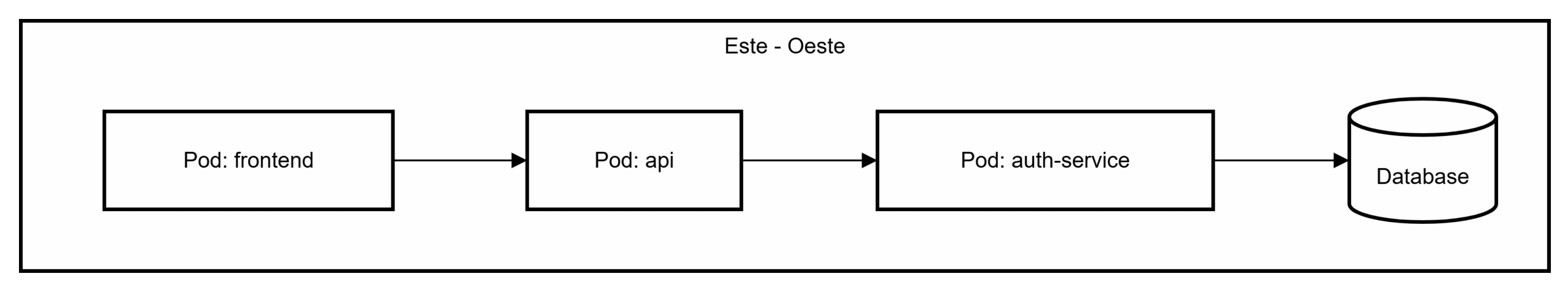

Este–Oeste (East–West): tráfico entre microservicios dentro del clúster.

Para lograr una visión 360º del tráfico y control total del flujo, combinamos dos soluciones complementarias:

| Dirección | Solución | Propósito |

|---|---|---|

| Norte–Sur | Azure Application Gateway Ingress Controller (AGIC) | Controlar la exposición externa y aplicar seguridad L7 con WAF, TLS y balanceo. |

| Este–Oeste | Service Mesh (Istio / Open Service Mesh) | Asegurar y observar la comunicación interna entre microservicios con mTLS y tracing. |

- AGIC (Application Gateway Ingress Controller) gestiona el tráfico norte-sur, con reglas declarativas desde Kubernetes y seguridad WAF.

- Istio/OSM controla el tráfico este-oeste, añadiendo observabilidad y seguridad mTLS entre servicios.

El resultado: una arquitectura de comunicación completa, auditable y segura, alineada con las políticas corporativas de red y compliance.

Control del tráfico Norte-Sur con AGIC

Azure Application Gateway Ingress Controller (AGIC) actúa como puente entre los manifiestos Ingress del clúster y el servicio PaaS Application Gateway.

Ejemplo real de publicación de app:

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

name: ventas-ingress

annotations:

kubernetes.io/ingress.class: azure/application-gateway

spec:

tls:

- hosts:

- ventas.empresa.dev

secretName: ventas-tls

rules:

- host: ventas.empresa.dev

http:

paths:

- path: /

pathType: Prefix

backend:

service:

name: frontend

port:

number: 80

- path: /api/

pathType: Prefix

backend:

service:

name: api

port:

number: 8080- AGIC detecta este

Ingress, crea los listeners y las reglas en Application Gateway, aplica WAF, TLS desde Key Vault y gestiona automáticamente el escalado. - Toda la visibilidad del tráfico entrante queda en Azure Monitor y Log Analytics.

Así documentas fácilmente qué apps están expuestas, bajo qué dominios y con qué reglas.

| Ganancia | ¿Qué se gana? | ¿Qué se “cede”? |

|---|---|---|

| Integración Azure + menor operativa | Menos mantenimiento especifico de ingress, gobierno más sencillo. | Menos control fino, dependencia del servicio Azure. |

| Mejor rendimiento bajo carga + menor consumo de recursos en AKS | Menor uso de CPU/Pods para ingress, mayor eficiencia operativa. | Potencial latencia extra en ciertos casos, necesidad de red bien diseñada. |

| Seguridad corporativa (WAF, TLS, rutas L7) | Cumplimiento más fácil, menos esfuerzo de seguridad. | Menos personalización libre que algunos ingress open-source. |

| Automatización y gobernanza declarativa | Mejor trazabilidad, alineado con GitOps, menor error humano. | Dependencia de actualizaciones del add-on, posibles limitaciones de configuración. |

| Servicio PaaS soportado | Escalabilidad, disponibilidad gestionadas. | Coste del servicio, menor control del dato físico, posibles demoras en propagación. |

Dado que trabajo en entornos corporativos, con alta exigencia de gobernanza, seguridad, GitOps y FinOps:

-

Recomendaría usar AGIC cuando:

-

Necesitas exposición externa de aplicaciones con WAF, TLS, rutas L7.

-

Quieres alinearte con políticas corporativas de Azure y minimizar mantenimiento de ingress.

-

Tu carga de trabajo es relativamente estable (no ultra-dinámica) y puedes tolerar latencias menores/trazas de propagación.

-

-

Considerar alternativa o mitigaciones cuando:

-

Tienes casos de uso muy dinámicos donde tropiezas con actualización de backend (rotación alta).

-

Necesitas personalizaciones de ingress que AGIC no cubre.

-

Tu coste marginal del PaaS es un factor crítico y prefieres administrar tú mismo un controlador ligero.

-

Control del tráfico Este-Oeste con Service Mesh

El Service Mesh (Istio u Open Service Mesh) complementa a AGIC dentro del clúster, controlando el tráfico entre pods.

Ventajas clave:

-

mTLS automático: todas las llamadas internas se cifran.

-

Control de políticas: reintentos, timeouts, circuit-breaking, canary releases.

-

Observabilidad total: métricas, trazas y dependencias entre microservicios.

-

Mapa de aplicación dinámico: herramientas como Kiali dibujan el flujo real de comunicación.

Ejemplo de visualización con Kiali (Istio):

frontend → api → auth-service → dbDocumentación y trazabilidad E2E

Aunque AGIC no genera un grafo de dependencias, sí puede servir como fuente declarativa de las apps publicadas.

Puedes combinar ambos mundos:

| Fuente | Qué aporta | Cómo documentarlo |

|---|---|---|

| Ingress (AGIC) | Hosts, paths, backends, WAF | Extraer con kubectl get ingress -A -o yaml y generar diagramas Markdown/Mermaid |

| Service Mesh (Istio/OSM) | Llamadas internas, métricas, mTLS | Kiali, Jaeger o Prometheus |

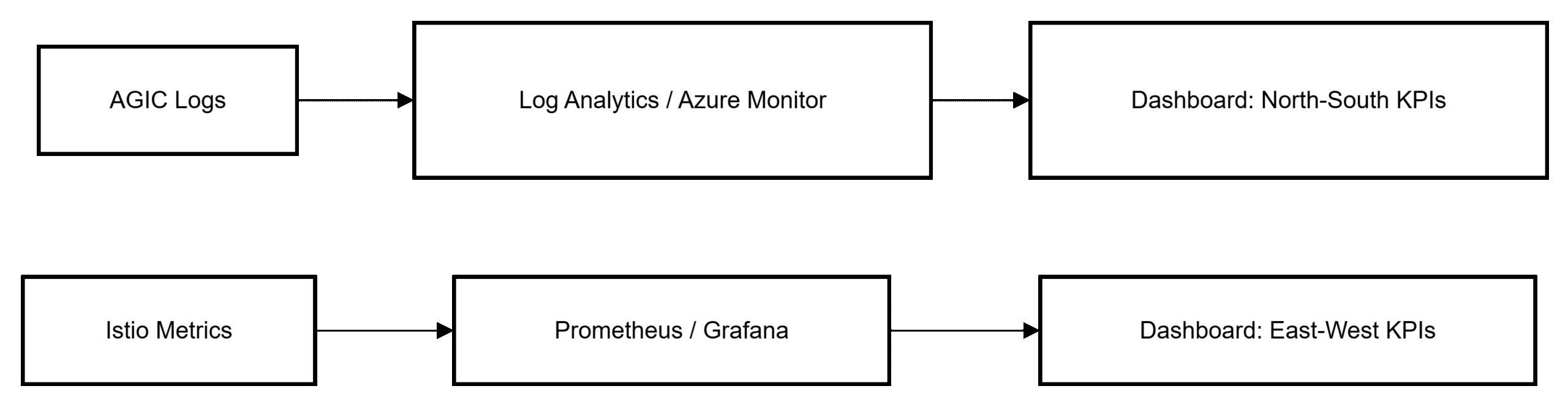

| Azure Monitor / Log Analytics | Latencia, IPs, status codes | Dashboards o Workbooks |

| GitOps Repo | Configuración declarativa versionada | docs/ingress-map.md autogenerado |

Resultado: Un mapa de aplicaciones E2E (End-to-End) con seguridad, gobernanza y trazabilidad desde el borde hasta el núcleo del clúster.

- AGIC: exporta logs de acceso, rendimiento y seguridad WAF a Log Analytics.

- Service Mesh: expone métricas Prometheus y trazas (Jaeger).

Resultado: observabilidad total en un panel unificado E2E.

Gobernanza y FinOps del tráfico

El control integral del tráfico no solo mejora la seguridad, también impacta en costes y sostenibilidad.

| Componente | Impacto FinOps | Impacto GreenOps |

|---|---|---|

| AGIC | Reduce costes de mantenimiento (sin pods NGINX) | Menor consumo de CPU en clúster |

| Service Mesh | Incrementa overhead, pero reduce fallos y retrys externos | Optimiza el uso de red y tiempos de respuesta |

| Gobernanza declarativa | Evita configuraciones manuales inconsistentes | Mejora la eficiencia operativa |

Cada € invertido en observabilidad reduce 3€ en soporte, downtime o análisis post-mortem.

Integración con seguridad corporativa

| Capa | Integración Azure | Beneficio |

|---|---|---|

| Perímetro | Application Gateway + Key Vault | TLS gestionado y rotación automática |

| Identidad | Azure AD + OIDC / SPIFFE | Autenticación federada entre servicios |

| Logs y cumplimiento | Log Analytics + Defender for Cloud | Auditoría centralizada y alertas automáticas |

Esta integración refuerza la trazabilidad y cumplimiento (ISO, SOC, ENS) sin añadir complejidad a los equipos de desarrollo.

En un entorno corporativo, la seguridad debe ser declarativa y auditable, no un parche operativo.

Para que quede claro: AGIC y Service Mesh

| Aspecto | AGIC (Ingress Controller) | Service Mesh (Istio / OSM) |

|---|---|---|

| Tipo de tráfico | Norte-Sur | Este-Oeste |

| Función principal | Exposición y seguridad externa (WAF, TLS, balanceo L7) | Observabilidad y seguridad interna (mTLS, policies, tracing) |

| Visibilidad | Entradas HTTP/HTTPS desde Internet | Comunicación entre pods |

| Seguridad | WAF + SSL offload + AAD | mTLS + autenticación de servicio a servicio |

| Observabilidad | Logs de Application Gateway | Tracing, métricas, dependencias |

| Integración | Azure Monitor, Key Vault | Prometheus, Kiali, Grafana |

| Gobernanza declarativa | Sí (Ingress YAML) | Sí (TrafficPolicy, DestinationRule, etc.) |

Control total del flujo E2E

La combinación de AGIC + Service Mesh permite a un arquitecto DevOps:

-

Exponer sus aplicaciones con seguridad perimetral gestionada (north–south).

-

Asegurar y trazar la comunicación interna entre microservicios (east–west).

-

Documentar automáticamente qué servicios existen, cómo se relacionan y bajo qué reglas.

En otras palabras: Gobernanza y observabilidad extremo a extremo, sin puntos ciegos.

Reflexión final

Controlar el tráfico norte-sur y este-oeste no es solo un reto técnico:

es un ejercicio de madurez arquitectónica, donde seguridad, observabilidad y automatización trabajan juntas.

Con AGIC y un Service Mesh, AKS se convierte en una plataforma trazable, gobernada y resiliente, capaz de evolucionar sin perder control sobre su superficie de ataque ni sobre la topología interna de aplicaciones.

Bonus: GreenOps e IA adaptativa

El futuro apunta a un tráfico inteligente y sostenible:

-

Los modelos IA pueden analizar logs de AGIC y Mesh para ajustar rutas y límites dinámicamente.

-

Reducir saltos innecesarios = menor consumo energético y CO₂.

-

Integrar FinOps + GreenOps + IA: cada decisión de tráfico tiene impacto operativo, económico y medioambiental.