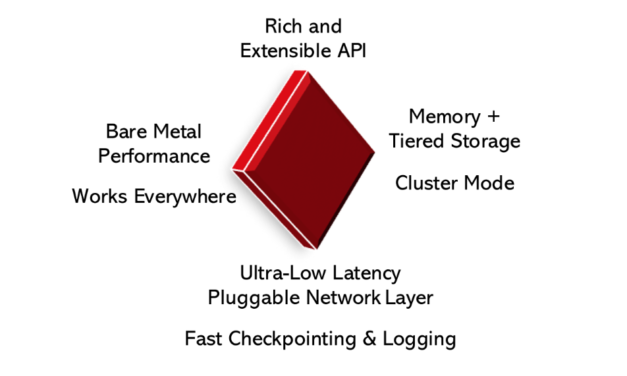

Cache: Garnet, el nuevo competidor

En el dinámico mundo de las bases de datos en memoria, emerge un nuevo y prometedor jugador: Garnet. Este innovador sistema es un posible rival de Redis, el actual líder en el campo. Con una arquitectura pensada para optimizar el rendimiento y la escalabilida. ¿Será capaz de destronar al gigante? En este artículo, te presento Garnet. No te pierdas la oportunidad de estar a la vanguardia de la tecnología.

Leer más